Автоматизация VM-процессов

- В этой статье рассматриваем автоматизацию процесса управления уязвимостями (VM) и его связь с управлением активами (AM). Описываем ключевые этапы, используемые инструменты (CMDB, системы управления уязвимостями, трекеры задач) и примеры реализации.

Большинство организаций выстраивают свои процессы информационной безопасности с точки зрения разовой деятельности – проверил и забыл. К примеру, проводят раз в месяц контроль соответствия настроек сетевого оборудования установленным требованиям. Аналогично работники компаний поступают и с VM-процессом (Vulnerability Management), проводя разовые сканирования и направление списка уязвимостей коллегам из ИТ на устранение.

Стоит отметить, что VM-процесс неразрывно связан с предшествующим ему процессом – Asset Management (AM), поэтому будем рассматривать их как единое целое.

Рассмотрим одни из главных составляющих процесса – плановое обновление ОС и внеплановое обновление прикладного ПО.

Стоит отметить, что VM-процесс неразрывно связан с предшествующим ему процессом – Asset Management (AM), поэтому будем рассматривать их как единое целое.

Рассмотрим одни из главных составляющих процесса – плановое обновление ОС и внеплановое обновление прикладного ПО.

Основные компоненты процесса:

- Источники информации об активах;

- CMDB (база данных, содержащая всю необходимую информацию об активах);

- Сканер уязвимостей/система управления уязвимостями;

- Трекер задач или заявочная система для подстановки задач ответственным лицам.

Основные этапы процесса:

1. Получение данных об активах и их параметрах из источников, загрузка данных в CMDB (к примеру, NetBox)

К источникам могут относиться инфраструктурные системы, в которых функционируют сами активы (виртуальные машины). К таким можно относить системы виртуализации VMware, облачные платформы AWS, GCP, Яндекс облако и т.п.

Перед тем как начать работу с данными в CMDB, необходимо обеспечить контроль значимых для процесса параметров активов.

К таким можно отнести:

- название/fqdn актива;

- ip-адрес;

- ответственное лицо;

- SLA по устранению уязвимости;

- прикладной сервис, размещенный на активе;

- уровень критичности сервиса.

Результат этапа: в CMDB присутствуют все активы, вы можете определить назначение любой виртуальной машины (ВМ), ее критичность и ответственных.

2. Плановое обновление ОС. Создание задач в трекере с проставлением ответственных лиц и сроков

К примеру, для сервиса 1С необходимо обеспечить устранение уязвимостей в срок, равный 7 дней.

Таким образом в трекере (к примеру, Kaiten) автоматически создается задача следующего типа:

Тема: «Обновление серверов 1С»

- srv-1c-01

- srv-1c-02

- srv-bkp-1c

Отв. ivanovi@org.com

Срок: 20.02.2025

Для обновления Windows-хостов срок определяется исходя из даты PatchTuesday.

Результат этапа: после выхода патчей на ОС созданы задачи ответственным лицам на обновление ОС на конкретных ВМ. С использованием инструментария трекер-системы подразделение ИБ может контролировать выполнение поставленных задач, вести статистический учет и строить необходимые дашборды.

3. Внеплановое обновление прикладного ПО

Основным отличием данного этапа от процесса планового обновления ОС является его интерактивность (необходимость вводных данных от работника подразделения ИБ). Такими данными могут выступать идентификатор уязвимости (CVE) или название и версия подверженного уязвимости ПО.

После ввода уязвимого компонента или идентификатора уязвимости сканер уязвимостей/система управления уязвимостями, основываясь на актуальных данных сканирования, представляет системе автоматизации VM-процесса список подверженных уязвимости виртуальных машин, затем создает в трекер-системе задачи аналогично этапу с плановым обновлением ОС.

Результат этапа: по определенным к устранению уязвимостям созданы задачи ответственным лицам на обновление прикладного ПО на конкретных ВМ.

1. Получение данных об активах и их параметрах из источников, загрузка данных в CMDB (к примеру, NetBox)

К источникам могут относиться инфраструктурные системы, в которых функционируют сами активы (виртуальные машины). К таким можно относить системы виртуализации VMware, облачные платформы AWS, GCP, Яндекс облако и т.п.

Перед тем как начать работу с данными в CMDB, необходимо обеспечить контроль значимых для процесса параметров активов.

К таким можно отнести:

- название/fqdn актива;

- ip-адрес;

- ответственное лицо;

- SLA по устранению уязвимости;

- прикладной сервис, размещенный на активе;

- уровень критичности сервиса.

Результат этапа: в CMDB присутствуют все активы, вы можете определить назначение любой виртуальной машины (ВМ), ее критичность и ответственных.

2. Плановое обновление ОС. Создание задач в трекере с проставлением ответственных лиц и сроков

К примеру, для сервиса 1С необходимо обеспечить устранение уязвимостей в срок, равный 7 дней.

Таким образом в трекере (к примеру, Kaiten) автоматически создается задача следующего типа:

Тема: «Обновление серверов 1С»

- srv-1c-01

- srv-1c-02

- srv-bkp-1c

Отв. ivanovi@org.com

Срок: 20.02.2025

Для обновления Windows-хостов срок определяется исходя из даты PatchTuesday.

Результат этапа: после выхода патчей на ОС созданы задачи ответственным лицам на обновление ОС на конкретных ВМ. С использованием инструментария трекер-системы подразделение ИБ может контролировать выполнение поставленных задач, вести статистический учет и строить необходимые дашборды.

3. Внеплановое обновление прикладного ПО

Основным отличием данного этапа от процесса планового обновления ОС является его интерактивность (необходимость вводных данных от работника подразделения ИБ). Такими данными могут выступать идентификатор уязвимости (CVE) или название и версия подверженного уязвимости ПО.

После ввода уязвимого компонента или идентификатора уязвимости сканер уязвимостей/система управления уязвимостями, основываясь на актуальных данных сканирования, представляет системе автоматизации VM-процесса список подверженных уязвимости виртуальных машин, затем создает в трекер-системе задачи аналогично этапу с плановым обновлением ОС.

Результат этапа: по определенным к устранению уязвимостям созданы задачи ответственным лицам на обновление прикладного ПО на конкретных ВМ.

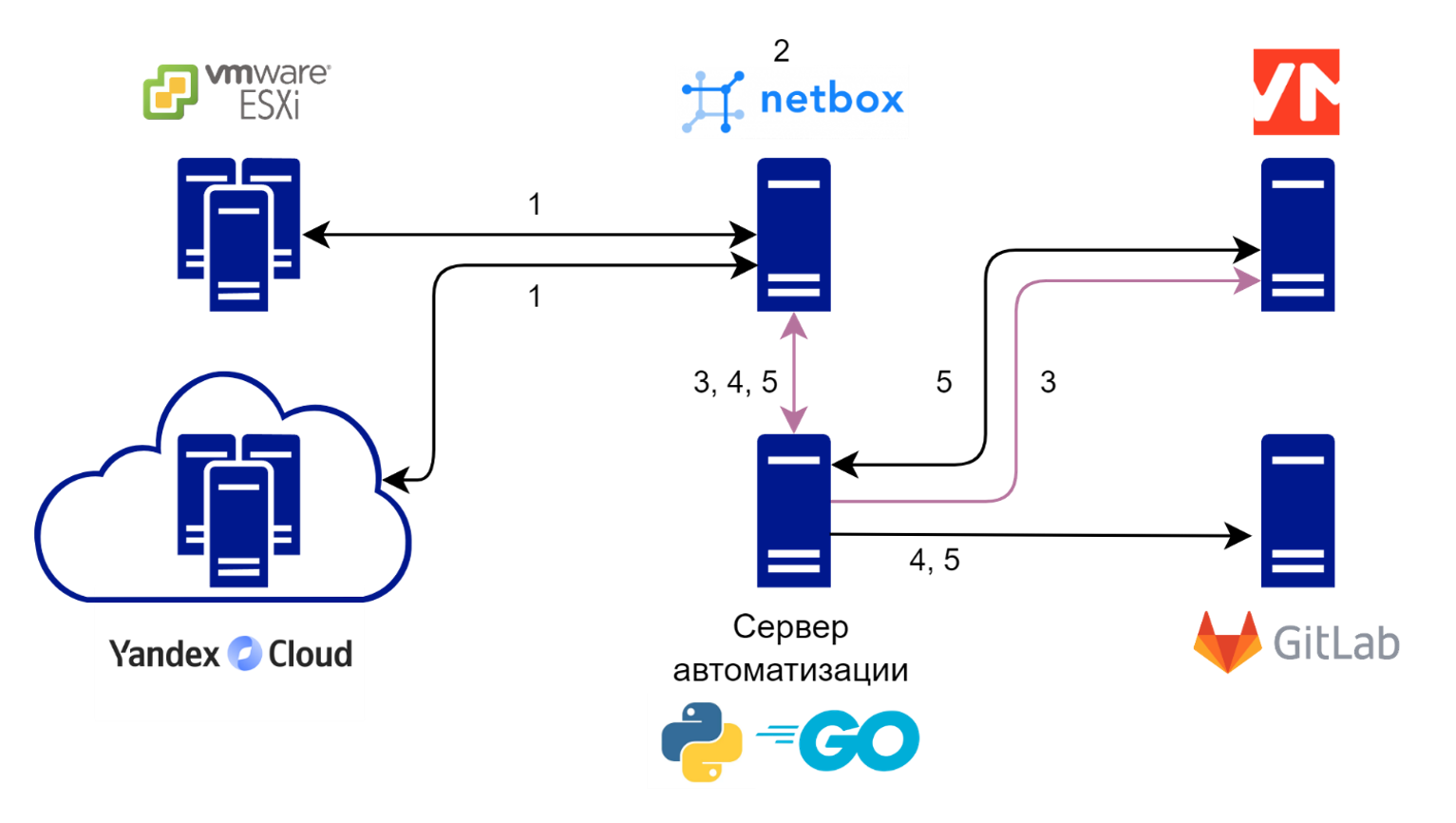

Пример построения VM-процесса

Источники данных – ESXiVMware, Яндекс Облако

CMDB – NetBox

Система управления уязвимостями – MaxPatrolVM

Скрипты автоматизации на языке – Python/Golang

Трекер-система – GitLab (issues)

1. Загрузка в NetBox данных об активах (ВМ) и их параметрах;

2. Проставление уровней SLAобновлений и критичности ВМ на основании принятых в компании алгоритмов;

3. Обновление информации о сканируемых подсетях в MP VM с использованием данных в NetBox;

4. После Patch Tuesday создание задач со списками ВМ, подлежащих обновлению (задачи назначаются на конкретных ответственных, срок выполнения задачи устанавливается в соответствии с SLA);

2. Проставление уровней SLAобновлений и критичности ВМ на основании принятых в компании алгоритмов;

3. Обновление информации о сканируемых подсетях в MP VM с использованием данных в NetBox;

4. После Patch Tuesday создание задач со списками ВМ, подлежащих обновлению (задачи назначаются на конкретных ответственных, срок выполнения задачи устанавливается в соответствии с SLA);

5. При необходимости устранения уязвимости в прикладном ПО, составляется список ВМ, подлежащих обновлению (через MPVM), создаются соответствующие задачи в GitLab на обновления прикладного ПО.

В этой статье мы разобрали лишь один из возможных сценариев автоматизации VM-процесса — от сбора данных об активах до формирования задач по обновлению. Но это только верхушка айсберга возможностей оптимизации и усиления информационной безопасности.

- Если вы хотите внедрить подобное решение в вашу компанию, снизить риски и при этом сэкономить ресурсы – свяжитесь с нами!

Мы поможем адаптировать процесс под вашу инфраструктуру и вместе построим надежную систему защиты, которая будет работать на ваш бизнес, а не наоборот.